IDM 2019 Multilingue Torrent + Reset Trial Period

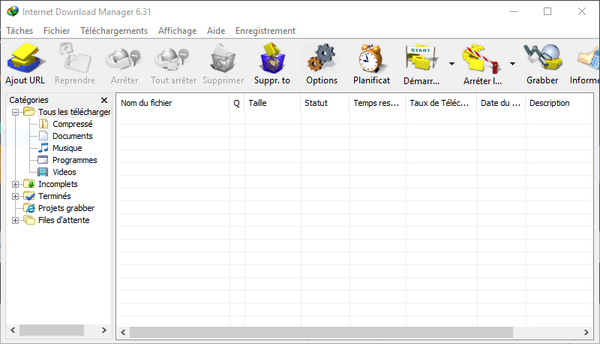

IDM 2019 Multilingue Torrent + Reset Trial Period IDM 2019 Multilingue Torrent + Reset Trial Period propose d’optimiser la vitesse de vos téléchargements et de les gérer entièrement dans une interface unique, de plus Vous pourrez déterminer la liste des extensions à télécharger avec l’application et Une fonction de reprise automatique des téléchargements est mis […]